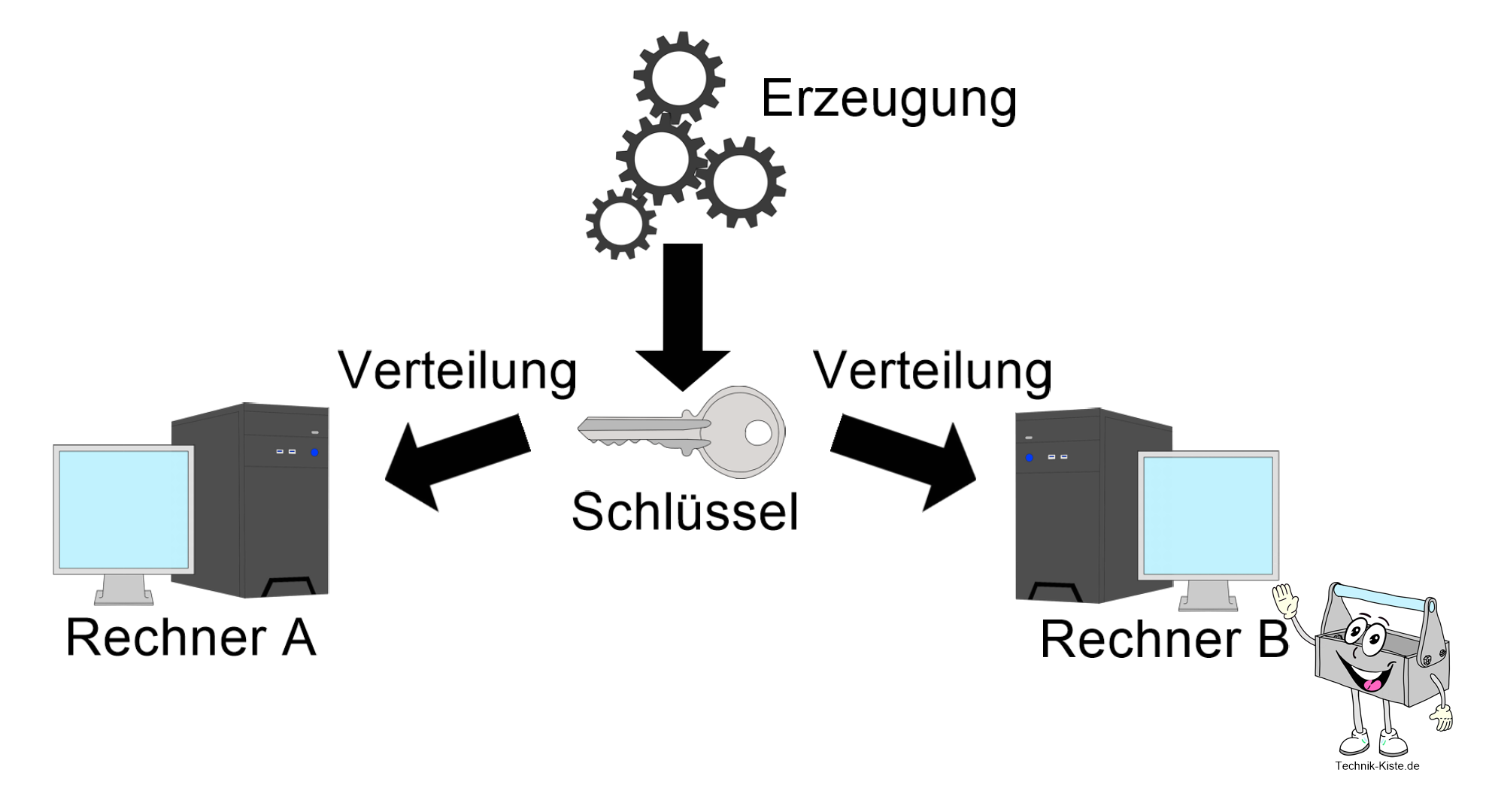

Da bei der symmetrischen Verschlüsselung mit demselben Schlüssel sowohl ver- als auch entschlüsselt wird, muss dieser den Kommunikationspartnern bekannt sein. Die größte Gefahr besteht dabei in der Verteilung des Schlüssels an die Kommunikationspartner.

Inhalt

Erstellen des Schlüssels

Wird ein Schlüssel erstellt, so nennt man diesen Vorgang auch "Generieren". Beim Generieren wird je nach Algorithmus eine Zahl in einem großen Wertebereich erstellt. Nach dem Generieren muss der Schlüssel sicher den Kommunikationspartnern übermittelt werden.

Sicherheit & Verschlüsselung

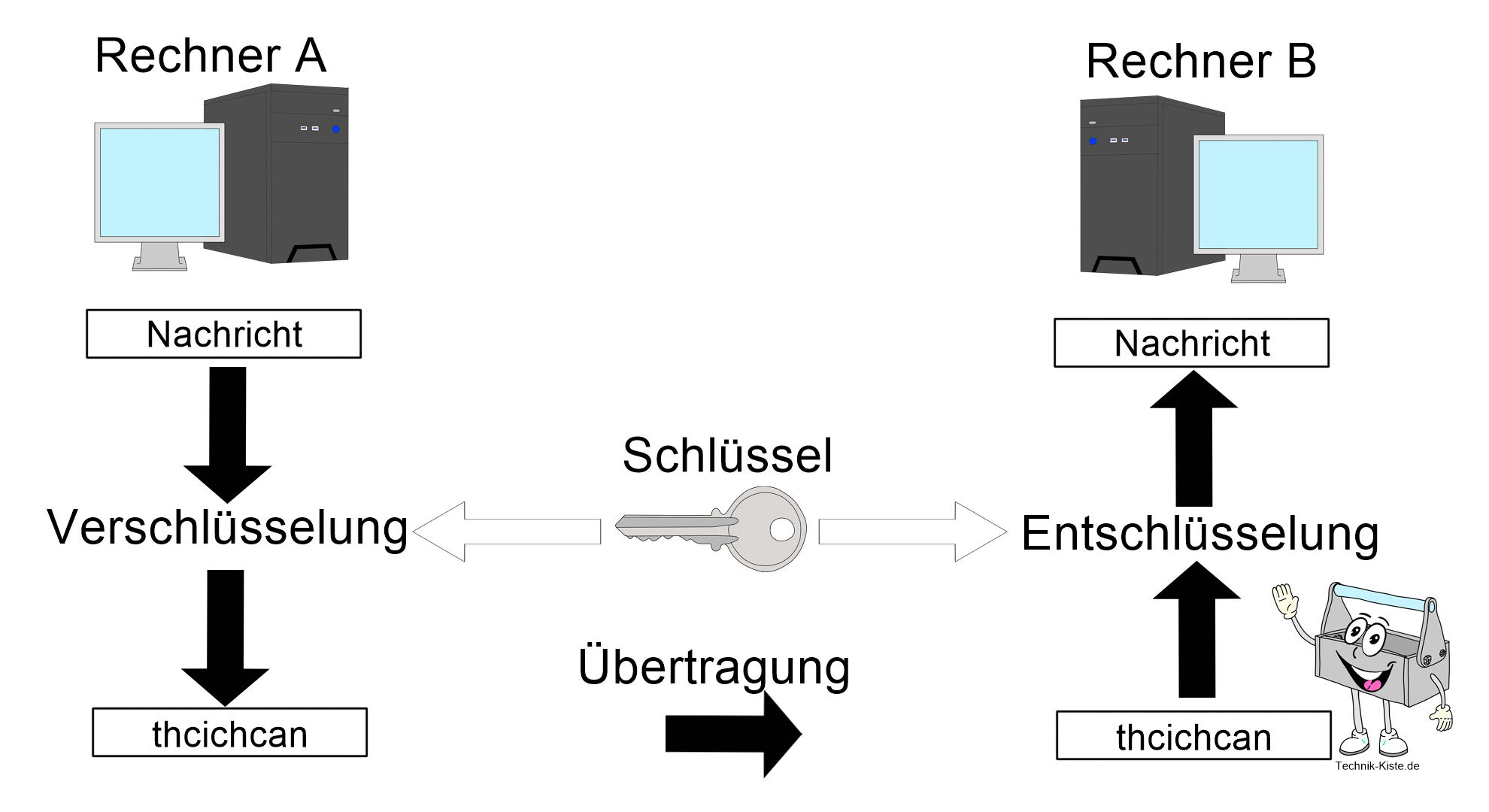

Mit dem Schlüssel verschlüsselt der Sender, anhand des gewählten Verschlüsselungsalgorithmus, die Nachricht und versieht sie mit unverschlüsselten Informationen zum Empfänger. Nur so kann die Nachricht auch zum Empfänger gelangen.

Grundsätzlich hängt die Sicherheit von der Größe des Schlüssels ab. Dabei ist die Größe vom Verschlüsselungsverfahren abhängig. Ist dieser groß genug, so ist eine Brute-Force-Attacke (ausprobieren der Schlüsselkombinationen) aus Zeitgründen nicht möglich. Solange ein Angreifer nicht im Besitz des Schlüssels ist, kann er keine Nachrichten zwischen den Kommunikationspartnern lesen. Die Geheimhaltung ist also unerlässlich.

Entschlüsselung

Der Empfänger erhält die verschlüsselte Nachricht und kann sie anhand des zuvor bekannt gegebenen Schlüssel, also einem Duplikat des ursprünglichen Schlüssels, entschlüsseln. Hierfür nutzt er den Verschlüsselungsalgorithmus in entgegengesetzter Reihenfolge.

Einsatz

Meistens werden symmetrische Schlüssel bei Massendaten eingesetzt. Hierfür sprechen die vielen Verschlüsselungsverfahren mit hoher Performance. Zu ihnen zählen unter anderem:

- DES (Data Encryption Standard)

- Der DES ist eines der ältesten Verschlüsselungsverfahren und war zwischen 1976 bis 1999 der durch das NIST (National Institute of Standards and Technology) nationale Standard der USA. Er wurde von IBM und der NSA (National Security Agency) entwickelt und verbessert, bis er durch das DESCHALL-Projekt im Jahr 1997 öffentlich entschlüsselt wurde. Er besaß lediglich eine Blockgröße von 64 Bit und nutzte eine Blockchiffre als Verfahren. Seine Schlüssel wiesen eine Größe von 56 Bit auf. Aufgrund seiner Stellung als frei verwendbarer nationaler Standard der USA, wurde DES in SSH, IPSec und SSL genutzt.

- 3DES (Triple Data Encryption Standard)

- Durch die NIST wurde 1999 der 3DES als neuer nationaler Standard eingeführt. Neuerung ist, das 3DES eine höhere Schlüssellänge nutzt. Theoretisch beträgt beim 3DES die Schlüssellänge 168 Bit. Effektiv liegt diese jedoch nur bei 112 Bit. Der Grund dafür ist, das meistens mit 2 jeweils 56 Bit langen Schlüsseln agiert wird. Einer für die Verschlüsselung und einer für die Entschlüsselung. Daraus ergibt sich der Ablauf: Schlüssel 1 Verschlüsseln, Schlüssel 2 Entschlüsseln, Schlüssel 1 Verschlüsseln). Das Einsatzgebiet des 3DES waren die gleichen wie beim DES. Heute findet man den 3DES im Bereich der Chipkarten.

- AES (Advanced Encryption Standard)

- Hierbei handelt es sich um den 2001 durch das NIST ausgewählten Nachfolger des (3)DES, welcher ebenfalls als Verfahren eine Blockchiffre einsetzt. Jeder Block besitzt beim AES eine Länge von 128 Bit. Die Schlüssel können dabei die Längen 128 (AES-128), 196 (AES-196) und 256 (AES-256) Bit aufweisen. Vorteil des AES ist seine hohe Performance und Sicherheit. Somit findet er bei SSH, IPSec, SSL und anderen Verfahren und Systemen Einsatz. Hierfür ist auch seine freie Verwendbarkeit ausschlaggebend.

- IDEA (International Data Encryption Algorithm)

- Hierbei handelt es sich um einen 1990 entwickelten Blockchiffre-Algorithmus der ETH Zürich und Ascom Systec AG. Er war patentiert und durfte nicht frei verwendet werden. Grundsätzlich basiert er auf dem PES (Proposed Encryption Standard) und zeichnet sich durch 64 Bit Blöcke bei einer 128 Bit Schlüssellänge aus. Er besteht aus mehreren Transformationen. Darunter befindet sich auch eine XOR-Verknüpfung. Größte Verwendung fand IDEA im PGP (Pretty Good Privacy) das zum Verschlüsseln und Signieren genutzt wird.

- A5 (Algorithm 5)

- Hierbei handelt es sich um eine Stromchiffre, welche in den 1980er Jahren für GSM entwickelt wurde. Sie dient der Echtzeitverschlüsselung von Daten zwischen Mobiltelefon und Basisstation (BTS). Es gilt jedoch als nicht hinreichend sicher, da teils gravierende Mängel im Algorithmus enthalten sind. Die Version A5/3 greift darum auf eine Blockchiffre namens KASUMI zurück. Diese wird z. B. bei UMTS standardmäßig aktiviert. Unter KASUMI werden Schlüssel von 64 Bit genutzt.

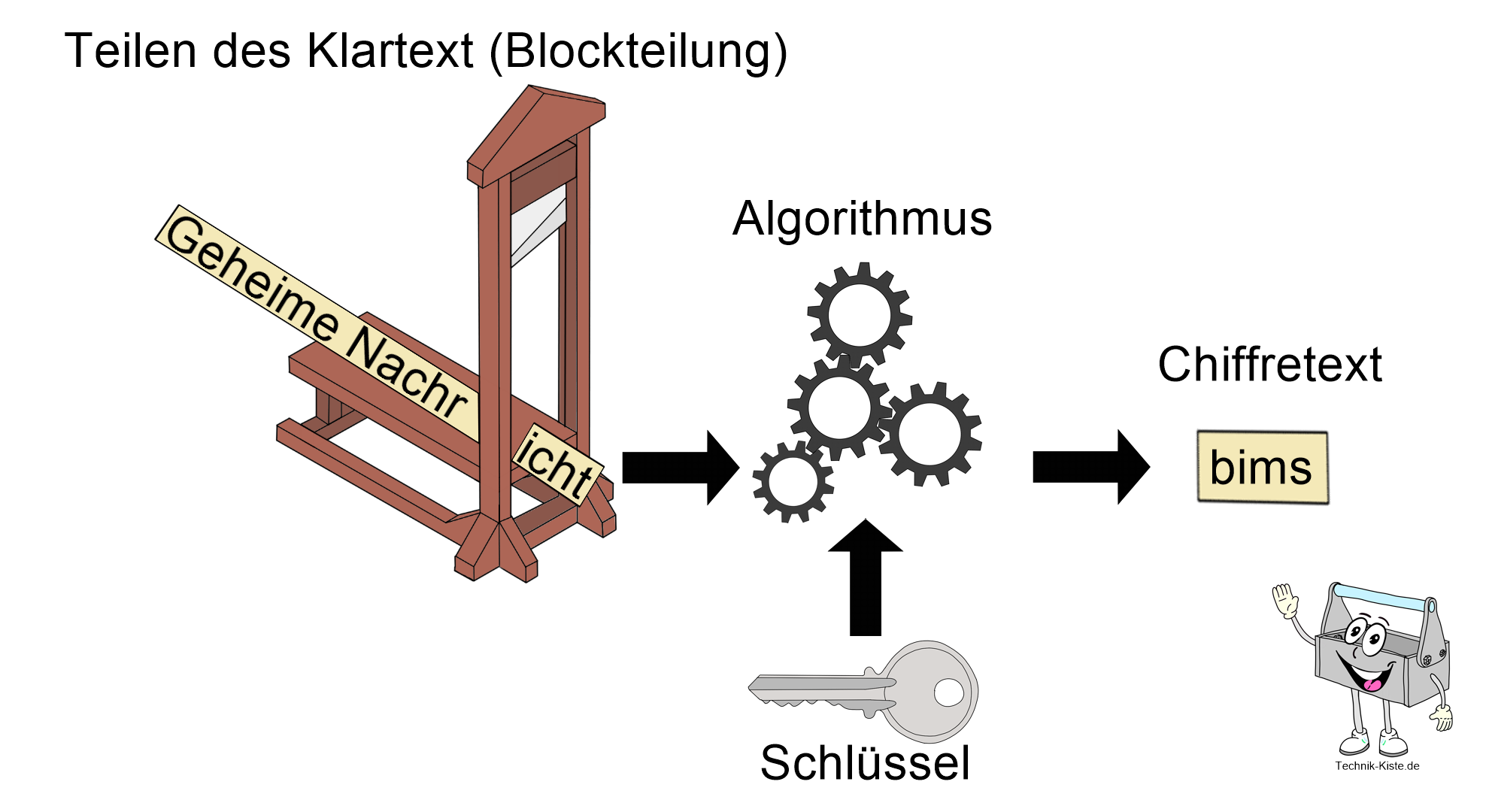

Blockchiffre

Die meisten heute eingesetzten Verschlüsselungsverfahren arbeiten als Blockchiffre. Bei ihr wird der Klartext in gleichlange Blöcke geteilt. Sofern dies nicht möglich ist, wird durch Padding die Blocklänge auf ein Vielfaches aufgefüllt.

Bei Padding handelt es sich um einen Begriff aus der Informatik um Fülldaten zu beschreiben. Durch diese Fülldaten werden Datenbestände auf benötigte Größen aufgefüllt. Man nennt diese Füllbytes auch Pad-Bytes.

Mögliche eingesetzte Blocklängen sind 64 oder 128 Bit. Diese Blöcke werden im Anschluss jeder einzeln verschlüsselt. Dabei kann jeder unabhängig von den anderen oder anhand der vorherigen Blöcke verschlüsselt werden. Welche Art genutzt wird, obliegt dem ausgewählten Algorithmus.

Stromchiffre

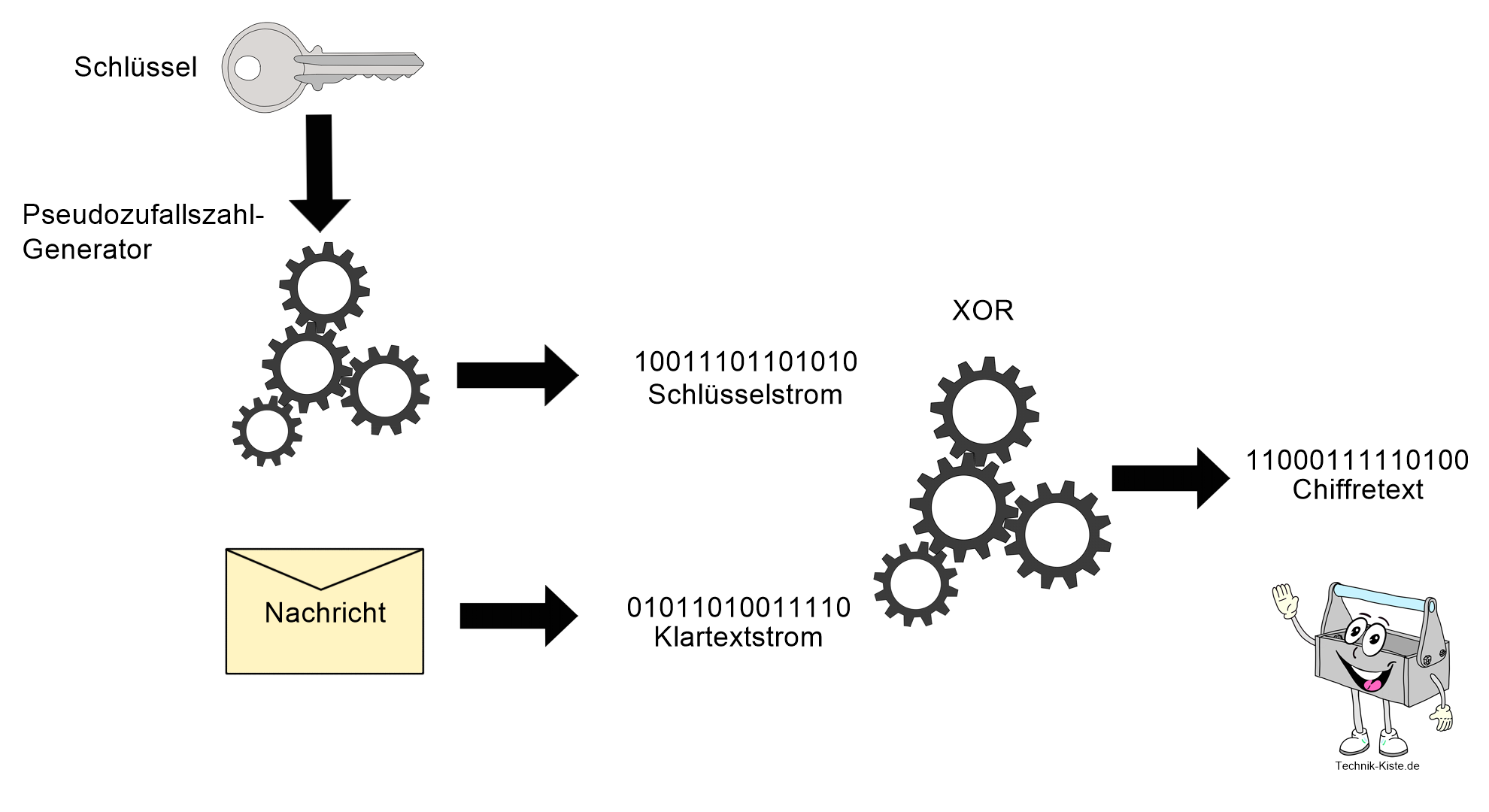

Sofern es sich nicht um Pakete bei der Übertragung, sondern um kontinuierliche Bitströme handelt, wird die Stromchiffre eingesetzt. Grundlage für die Verschlüsselung bildet ein Schlüssel, mit dem über einen Pseudozufallszahlengenerator ein Schlüsselstrom gebildet wird.

Der Schlüsselstrom und der Klartextstrom werden nun durch eine XOR-Verknüpfung zusammengeführt. Es entsteht dabei der Chiffretextstrom, welcher an den Empfänger gesendet wird. Da eine XOR-Verknüpfung reversibel ist, genügt der Schlüsselstrom, um den Chiffretextstrom zu einem Klartextstrom zu wandeln.

Wichtig ist, dass der Schlüsselstrom eine hohe Güte aufweist, da der Algorithmus offen und sehr simpel ist.

Basisoperationen von Algorithmen

Grundsätzlich nutzen moderne Algorithmen zwei Basisoperationen:

Permutation

Bei der Permutation (lateinisch permutare, also vertauschen) werden die Bitpositionen innerhalb eines jeden Blocks vertauscht. Dabei unterscheidet man ob Objekte mehrfach auftreten dürfen oder nicht.

Substitution

Unter Substitution (lateinisch substituere, also ersetzen) versteht man das ersetzen von Klartextzeichen (Klartext) zu Geheimtextzeichen (Chiffretext). Anhand des Schlüssels wird eine Pseudozufallszahl generiert und durch eine XOR-Verknüpfung mit dem permutierten Strom verknüpft wird. In der Praxis erfolgt dieses vorgehen mehr als ein Mal hintereinander.

Diffie-Hellman-Verfahren

Das Diffie-Hellman-Verfahren, auch Diffie-Hellman-Merkle-Verfahren (DHM), ist ein 1976 von Whitfield Diffie und Martin Hellmann entwickeltes Verfahren bzw. Ein Algorithmus zur Schlüsselvereinbarung. Es ermöglicht zwei Kommunikationspartnern, über ein öffentliches unsicheres Medium einen gemeinsamen geheimen Schlüssel in Form einer Zahl zu vereinbaren, der nur den Kommunikationspartnern bekannt ist und ein Angreifer diesen nicht berechnen kann. Der durch den Algorithmus entstehende Schlüssel kann anschließend in einem symmetrischen Verschlüsselungsverfahren verwendet werden. Das Besondere an diesem Verfahren ist, das ein Angreifer mit einer abgefangenen Nachricht nicht den Schlüssel berechnen kann.

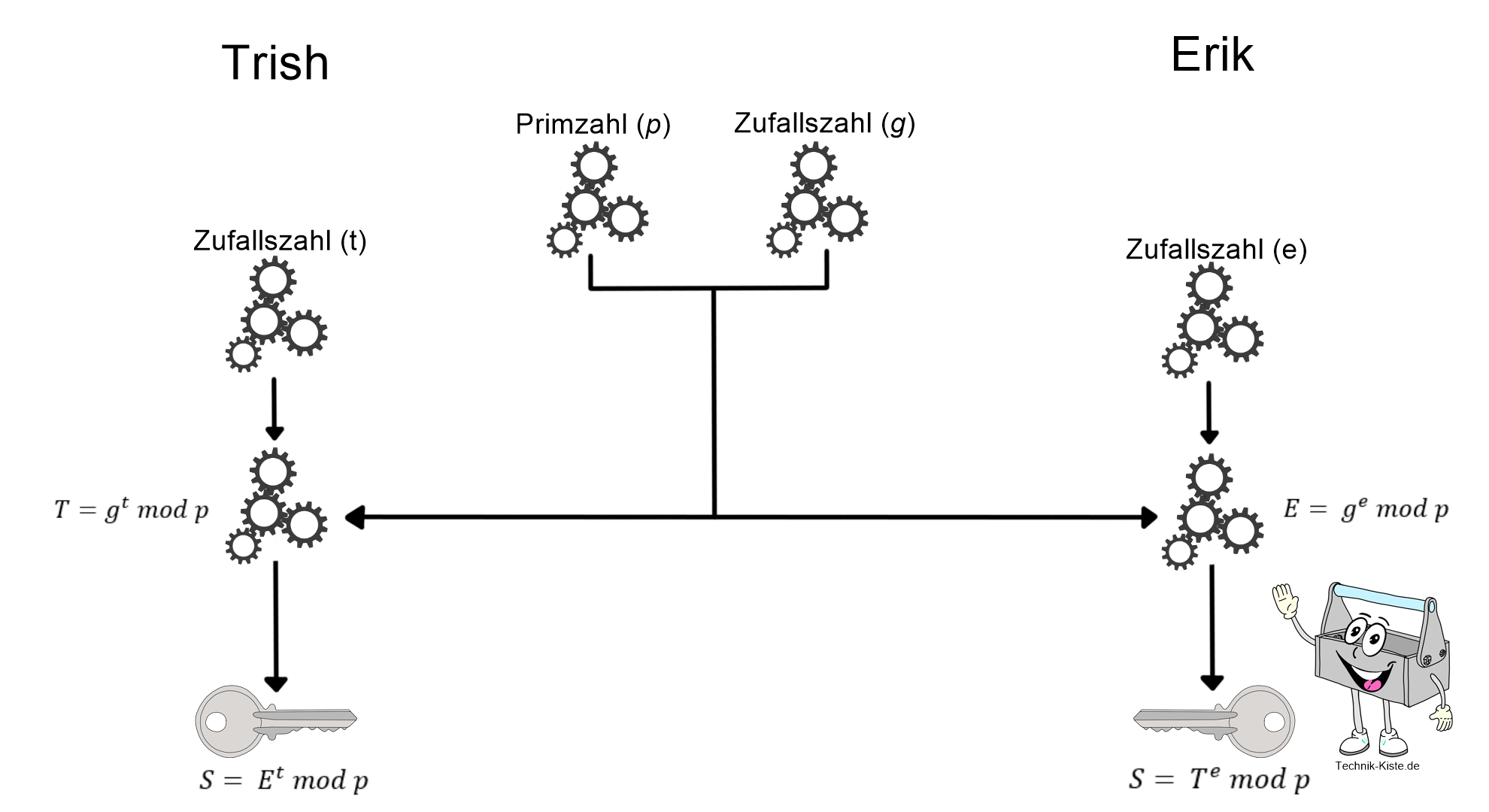

Das oben gezeigte Bild stellt den grundsätzlichen Vorgang des DHM-Verfahrens dar:

- Trish und Erik wählen eine große Primzahl (p) und eine Zahl (g). Dabei gilt 1 < p < g. Die Zahlen p und g müssen nicht geheim gehalten werden.

- Trish wählt eine geheime Zufallszahl t und berechnet T = gt mod p und sendet das Ergebnis T an Erik.

- Erik wählt eine geheime Zufallszahl e und berechnet E = ge mod p und sendet das Ergebnis E an Trish.

- Trish berechnet nun S = Et mod p.

- Erik berechnet nun S = Te mod p.

Nun kann die Kommunikation zwischen den beiden Kommunikationspartnern mit einem symmetrischen Schlüsselpaar erfolgen.

Die Sicherheit hängt bei diesem Verfahren grundsätzlich von der Länge der Schlüssel ab. Aufgrund der Arithmetik, die bei diesem Verfahren genutzt wird, ist eine erhöhte CPU-Last die Folge.