Entgegen der symmetrischen Verschlüsselung wird bei der asymmetrischen Verschlüsselung mit zwei unterschiedlichen Schlüssen ver- und entschlüsselt. Dabei ist ein Schlüssel geheim (Private Key) und ein Schlüssel öffentlich (Public Key).

Inhalte:

- Asymmetrische Schlüssel

- Besonderheit Zertifikate

- Sicherheit und Abhängigkeit

- Schlüsselaustausch

- RSA (Rivest, Shamir & Adleman)

- Hybride Verschlüsselung

Asymmetrische Schlüssel

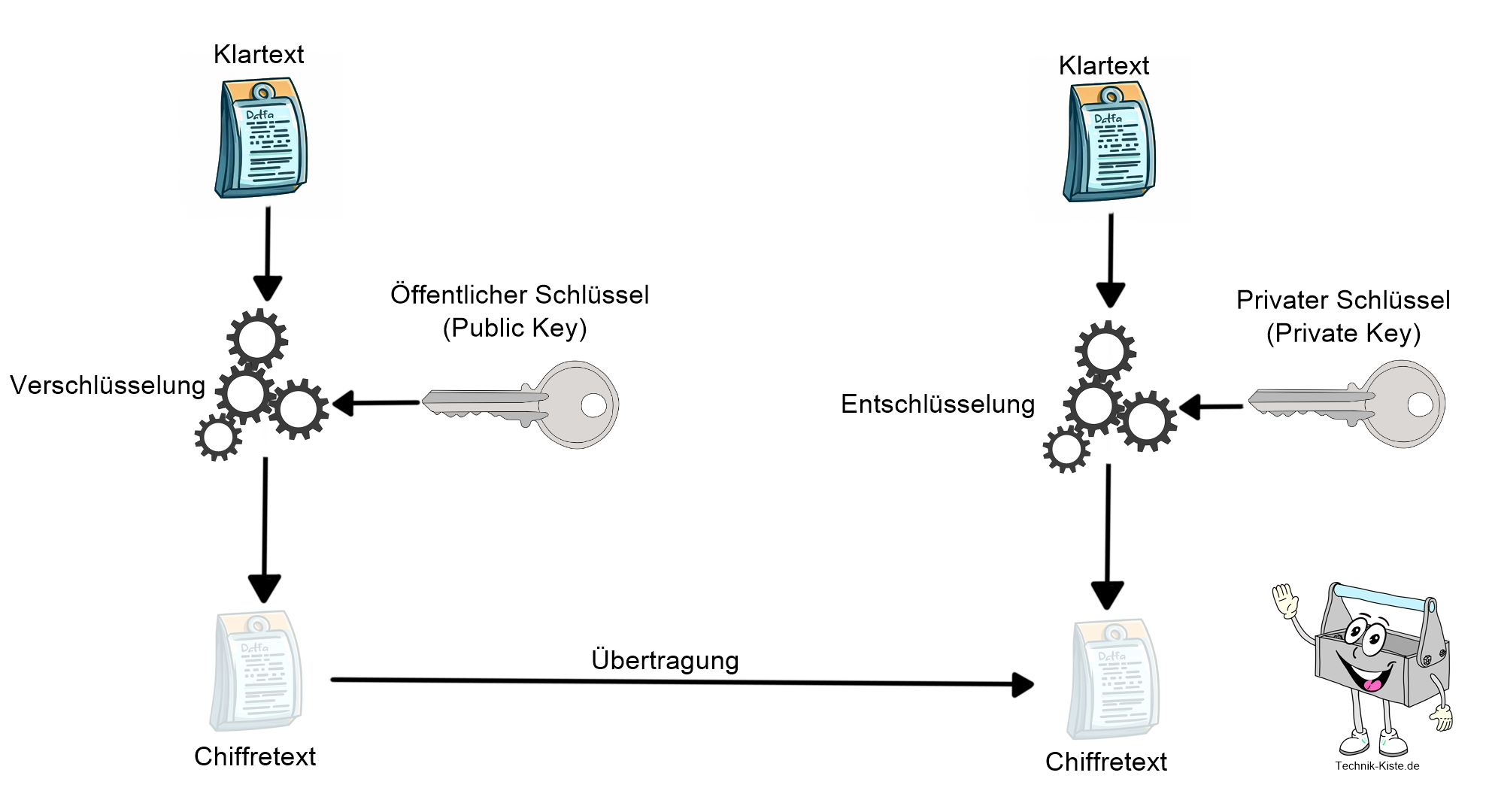

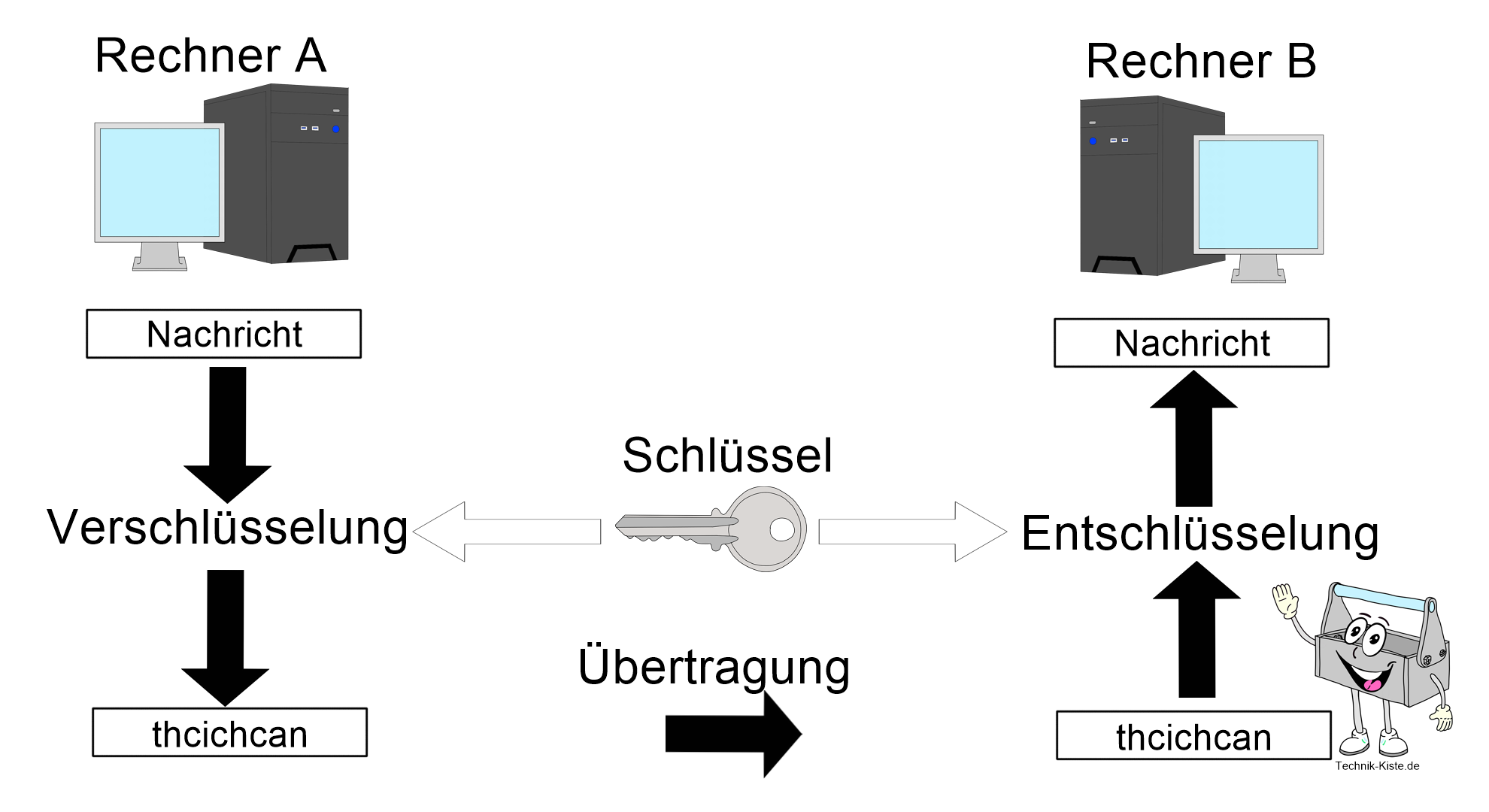

Bei der Übertragung von Daten (Klartext) werden diese vom Sender mit dem öffentlichen Schlüssel (Public Key) verschlüsselt und an den Empfänger gesendet. Der Empfänger kann die Daten (Chiffretext) nun nur durch den Privaten Schlüssel (Private Key) mit einem vertretbaren Aufwand entschlüsseln. Eine Entschlüsselung mit dem öffentlichen Schlüssel ist nicht möglich. Dies liegt an den mathematischen Operationen, welche bei der Verschlüsselung durchgeführt werden.

Dieser Vorgang ist so lange sicher wie die Schlüssel eine ausreichende Länge aufweisen und der Private Key geheim ist.

Besonderheit Zertifikate

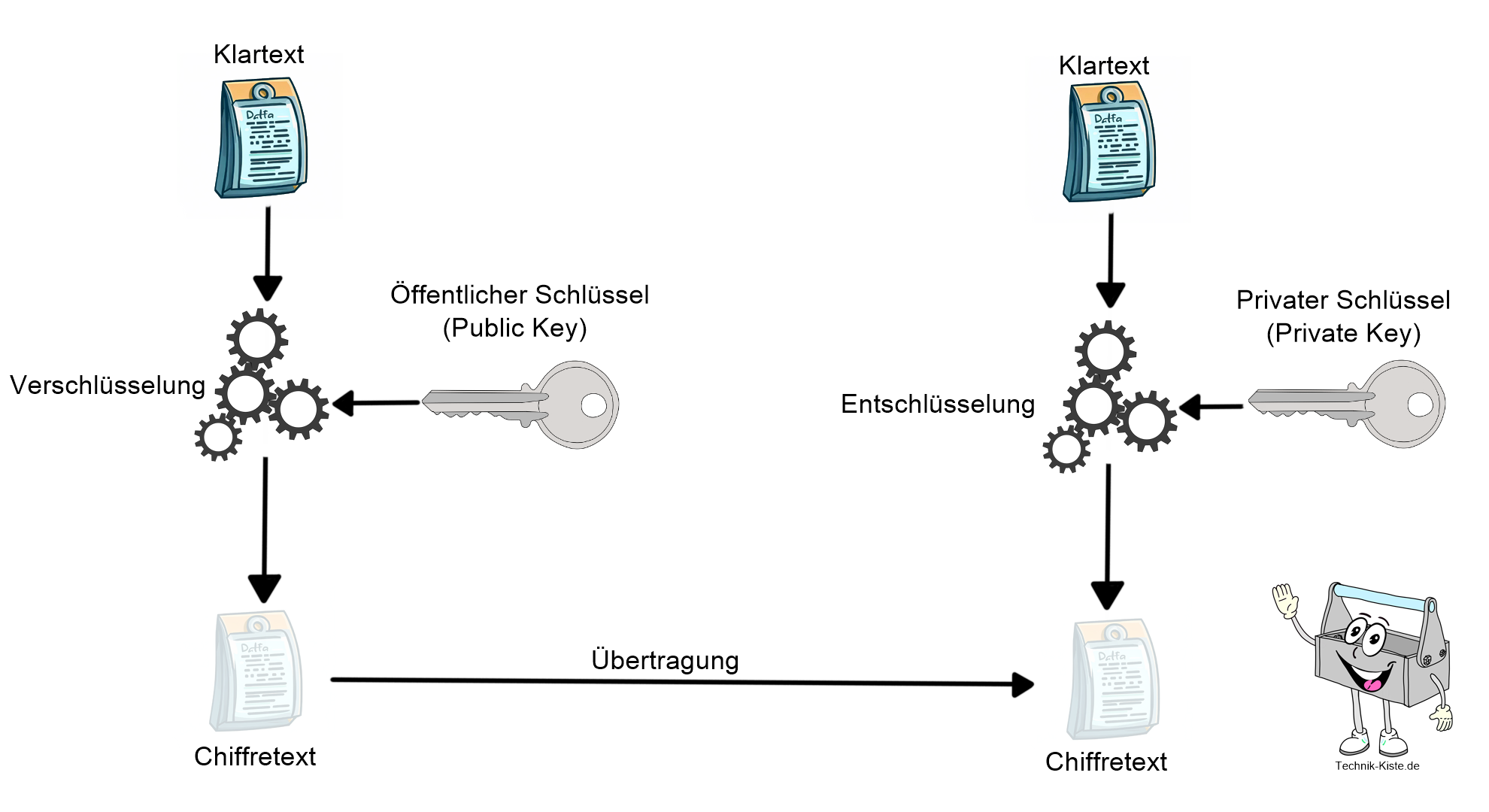

Bei Zertifikaten wird dieses Verfahren umgedreht. Der Urheber, der seine Authentizität nachweisen muss, verschlüsselt mit seinem Privat Key. Der Empfänger kann das Paket dann nur mit dem Public Key entschlüsseln und sich so sicher sein, dass es sich um den wirklichen Urheber handelt. Natürlich ist hier die Sicherheit ebenfalls nur so lange gegeben, wie die Schlüssel eine ausreichende Länge aufweisen und der Private Key geheim bleibt.

Sicherheit und Abhängigkeit

Beide Schlüssel sind voneinander mathematisch abhängig. Somit ist es theoretisch möglich das ein Schlüssel aus dem anderen berechnet werden kann. Jedoch ist dieser Vorgang so Zeit aufwendig, dass es bei ausreichenden Schlüssellängen nicht lohnend ist. Wichtig dabei ist, dass der genutzt Algorithmus aufgrund seiner mathematischen Operationen wirklich so Zeitintensiv bei der Berechnung eines Private Key anhand eines Public Keys ist.

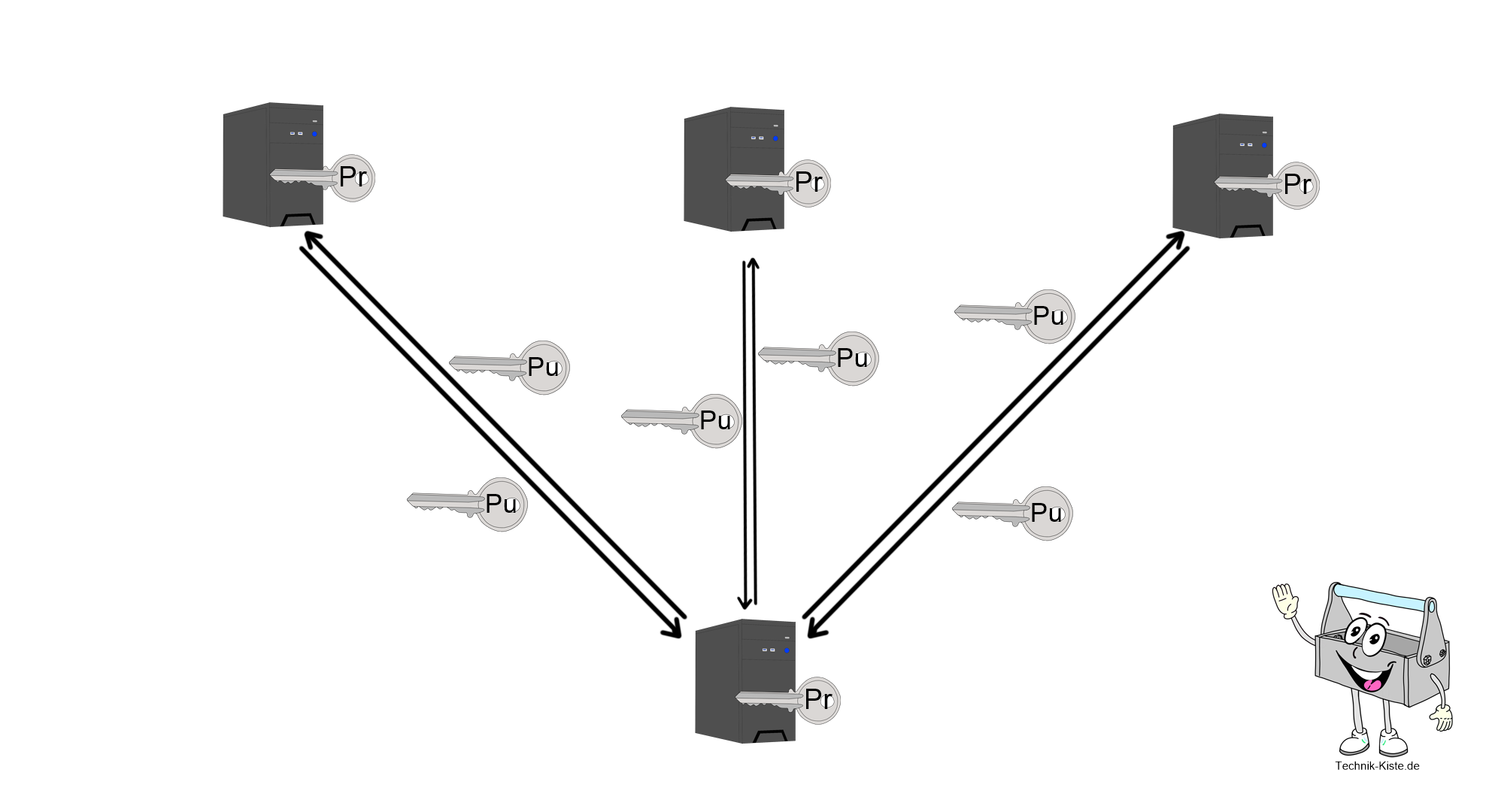

Schlüsselaustausch

Für die verschlüsselte Kommunikation müssen die Teilnehmer grundsätzlich nur ihre Public Keys untereinander tauschen. Mit ihnen können sie Klartext verschlüsseln und an den Empfänger senden, der den Chiffretext dann mit seinem Private Key entschlüsseln kann. Mit dem öffentlichen Schlüssel kann ein Angreifer jedoch keinen Chiffretext entschlüsseln. Somit kann mit diesen sehr offen umgegangen werden.

Daraus ergeben sich für die Kommunikation zwischen zwei Kommunikationspartnern immer zwei Schlüsselpaare. Dabei bleibt der Private Key immer im Besitz des Urhebers und wird nicht versendet!

RSA (Rivest, Shamir & Adleman)

Als eigentliches Abfallprodukt bei der Widerlegung des Diffie-Hellman-Verfahrens entstand 1977 die erste asymmetrische Verschlüsselung. Sie wurde nach den 3 Mathematikern, welche sie entwickelten, benannt.

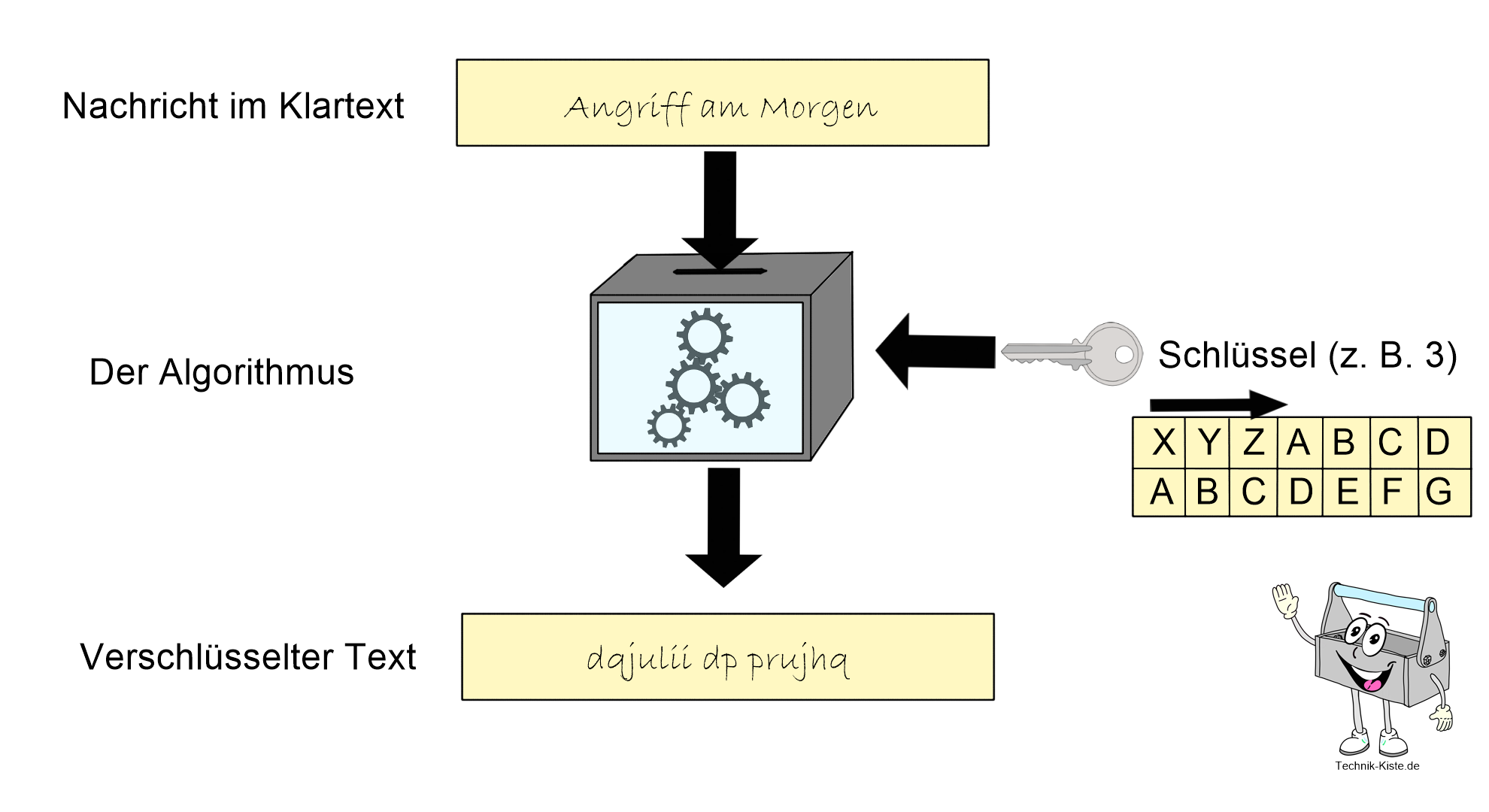

Die RSA-Verschlüsselung basiert auf einem Schlüsselpaar und sehr großen Zahlen, die in ihre Primfaktoren zerlegt werden.

Primfaktoren sind Primzahlen, die miteinander multipliziert werden, um eine größere Zahl zu erzeugen. Jede natürliche Zahl größer als 1 ist entweder eine Primzahl oder eine zusammengesetzte Zahl. Zusammengesetzte Zahlen lassen sich in Produkte aus Primzahlen zerlegen. Dieser Vorgang wird als Primfaktorzerlegung bezeichnet und die einzelnen Faktoren, aus denen das Produkt besteht, werden als Primfaktoren bezeichnet.

Beispiel: Die Zahl 12 kann in ihre Primfaktoren zerlegt werden. 12 = 2 x 2 x 3. In diesem Fall sind die Primfaktoren von 12 also 2 und 33.

Eine Primzahl ist eine Zahl, die nur durch sich selbst und durch 1 ohne Rest teilbar ist. Primzahlen sind z. B.: 2, 3, 5, 7, 11, 13, 17, 19, 23, 29, 31...

Jeder öffentliche Schlüssel besteht aus einer Zahl N sowie einem Exponenten (Public Exponent). Dabei besteht N aus N = P * Q. wobei P und Q große Primzahlen sind.

Man spricht von sicheren Zahlen ab der Größe von 1024 Bit, wobei heute 2048 Bit empfohlen werden. Diese Zahlengrößen haben jedoch den Nachteil, dass sie bei der Verarbeitung sehr ressourcenintensiv sind und viel Leistung der Hardware beanspruchen. Darum wird RSA meist bei Signaturen oder der Übertragung von Sitzungsschlüssel eingesetzt.

Hybride Verschlüsselung

Aufgrund der hohen Anforderungen an die Leistung der (meist) CPU, werden asymmetrische Verschlüsselungen in Verbindung mit symmetrischen eingesetzt. Der Grund hierfür sind die großen Zahlen, mit denen innerhalb der asymmetrischen Verschlüsselung gearbeitet wird.

Da bei symmetrischen Verschlüsselungen die größte Gefahr bei der Übermittlung bzw. Verteilung des Schlüssels besteht, kann auf ein asymmetrisches Verschlüsselungsverfahren zurückgegriffen werden. So können regelmäßig neue Sitzungsschlüssel erzeugt und verschlüsselt durch eine asymmetrische Verschlüsselung übertragen werden.