Switches sind aus modernen Netzwerken nicht wegzudenken. Sie verbinden Geräte wie Computer, Drucker und Server effizient miteinander und sorgen dafür, dass Daten gezielt an den richtigen Empfänger weitergeleitet werden – schnell, zuverlässig und sicher. Ob im kleinen Heimnetzwerk oder im hochkomplexen Unternehmensnetz: Switches bilden das Rückgrat der Kommunikation.

In diesem Beitrag erfährst du, wie Switches funktionieren, welche Arten es gibt und worauf man bei der Auswahl achten sollte. So kannst du künftig fundierte Entscheidungen für dein eigenes Netzwerk treffen.

Funktionalität

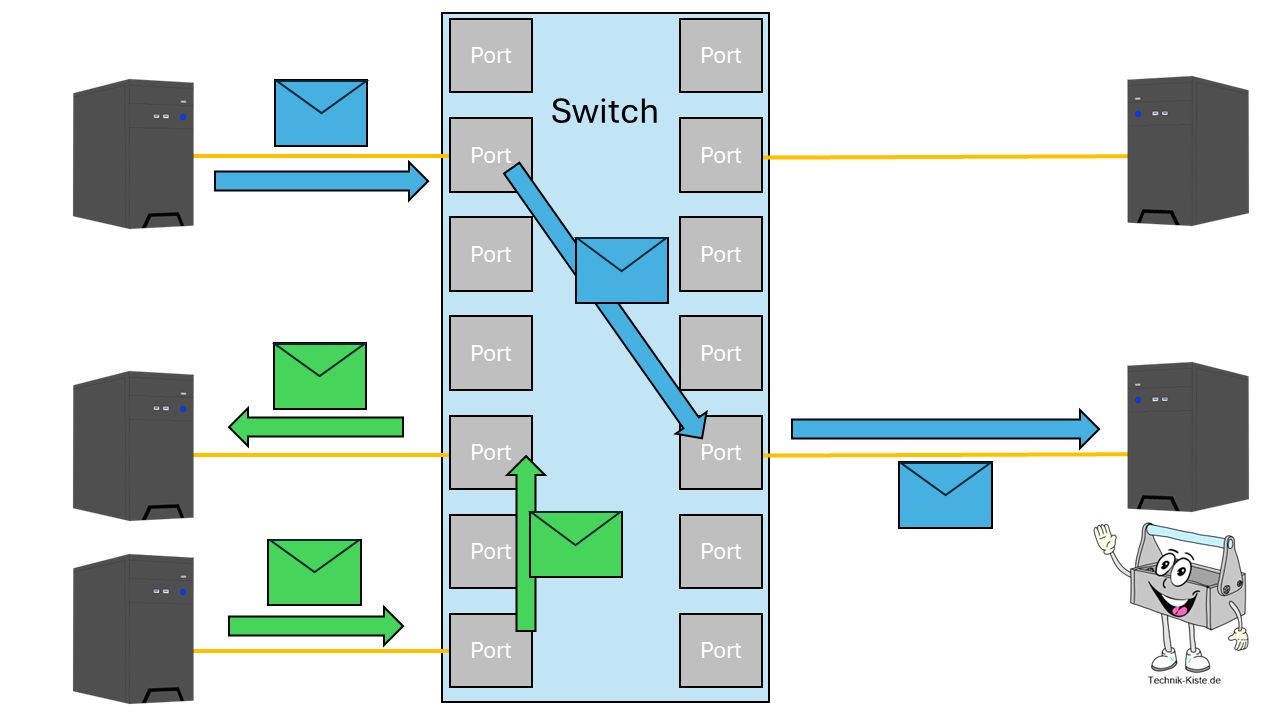

Ein Switch lässt sich vereinfacht als intelligenter Hub beschreiben. Technisch betrachtet steckt hinter jedem seiner Ports eine Bridge – also eine Filter- und Weiterleitungseinheit. Dadurch kann der Switch den Datenverkehr gezielt steuern, anstatt alle Pakete blind an alle angeschlossenen Geräte zu senden.

Prinzip eines Switch. Quelle: Technik-Kiste.de

Prinzip eines Switch. Quelle: Technik-Kiste.de

Der Switch empfängt Datenpakete, analysiert deren MAC-Zieladresse und entscheidet, über welchen Port er das Paket weiterleitet. Nur der Port, an dem das Ziel hängt, erhält die Daten. Davon ausgenommen sind unter anderem Broadcasts.

🚦 Kollisionsbereiche und Overhead-Reduzierung

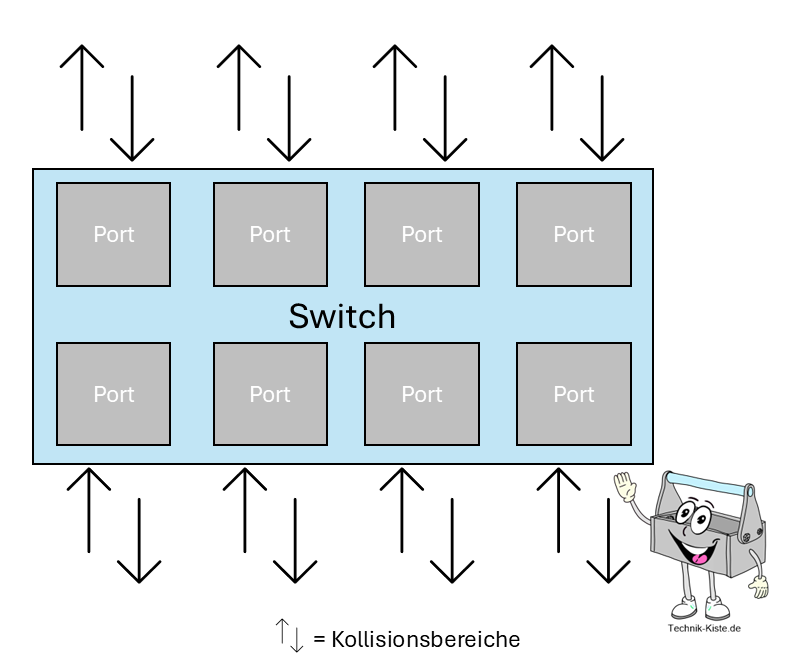

Die Architektur ermöglicht eine Voll-Duplex-Kommunikation – also gleichzeitiges Senden und Empfangen, ohne sich gegenseitig zu stören. Damit wird unnötiger Overhead als Netzwerklast vermieden und mehr Bandbreite für Nutzdatenübertragungen zur Verfügung gestellt.

In einem Hub-Netzwerk teilen sich alle Geräte einen gemeinsamen Kollisionsbereich – das kann zu Datenkollisionen führen, die neu übertragen werden müssen (Overhead).

Ein Switch trennt diese Kollisionsbereiche:

- Jeder Port ist sein eigener Bereich.

- Keine Datenkollisionen zwischen unterschiedlichen Ports.

Unterteilung in Kollisionsbereiche. Quelle: Technik-Kiste.de

Unterteilung in Kollisionsbereiche. Quelle: Technik-Kiste.de

Ergebnis: Weniger Datenstau, höhere Übertragungsrate und geringerer Protokoll-Overhead.

🗂️ Merken von MAC-Adressen (MAC Address Table)

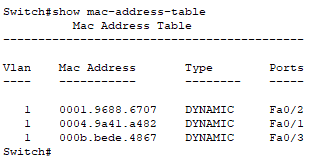

Ein Switch führt eine Tabelle, in der er sich merkt, welche MAC-Adresse an welchem Port erreichbar ist.

Inhalt einer MAC Address Table auf einem Cisco Switch. Quelle: Technik-Kiste.de

Inhalt einer MAC Address Table auf einem Cisco Switch. Quelle: Technik-Kiste.de

Diese Tabelle wird dynamisch aufgebaut, indem er den Absender jedes eingehenden Pakets analysiert. So findet der Switch das Zielgerät direkt, ohne den gesamten Datenverkehr an alle anderen „auszuschütten“.

📢 Umgang mit Broadcasts (z. B. ARP-Anfragen)

Nicht alle Pakete haben ein spezifisches Ziel – manche sind Broadcasts, die alle Teilnehmer erreichen müssen, z. B.:

- ARP-Anfragen („Wer hat IP-Adresse X? Bitte sende mir deine MAC-Adresse.“)

- DHCP-Requests bei der IP-Adressvergabe.

Ein Switch leitet Broadcasts an alle Ports innerhalb desselben VLAN (Virtual Local Area Network) weiter, da sie für die Netzwerkinfrastruktur notwendig sind. Erst in größeren, segmentierten Netzen übernehmen Router oder Layer-3-Switches die Begrenzung solcher Broadcast-Domains.

Virtuelle Netzwerke (VLAN)

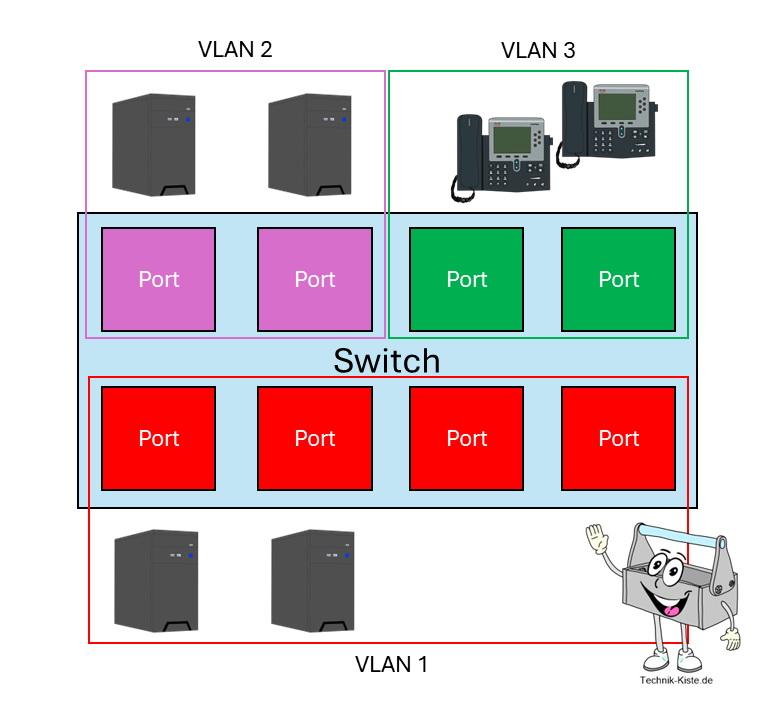

VLAN steht für Virtual Local Area Network. Es ermöglicht, ein physisches Netzwerk in mehrere logische Netzwerke zu unterteilen – ganz ohne zusätzliche Switch-Hardware. Mit VLANs lässt sich ein physisches Netzwerk in mehrere virtuelle Netze aufteilen – für mehr Sicherheit, Ordnung und Effizienz.

Unterteilung eines Switch in mehrere virtuelle Netzwerke. Quelle: Technik-Kiste.de

Unterteilung eines Switch in mehrere virtuelle Netzwerke. Quelle: Technik-Kiste.de

🛠️ Warum das nützlich ist

- Mehr Sicherheit: Geräte in unterschiedlichen VLANs sind logisch voneinander getrennt, selbst wenn sie am selben Switch hängen.

- Zugriffskontrolle: Dank Access-Control-Listen und Firewalls kann gefiltert werden, welche Daten zwischen den VLAN ausgetauscht werden dürfen.

- Bessere Übersicht: Netzwerke können nach Abteilungen, Projekten oder Sicherheitsstufen strukturiert werden.

- Weniger Broadcast-Traffic: VLANs begrenzen die Ausbreitung von unnötigen Netzwerkpaketen, da Broadcasts innerhalb dieser verbleiben.

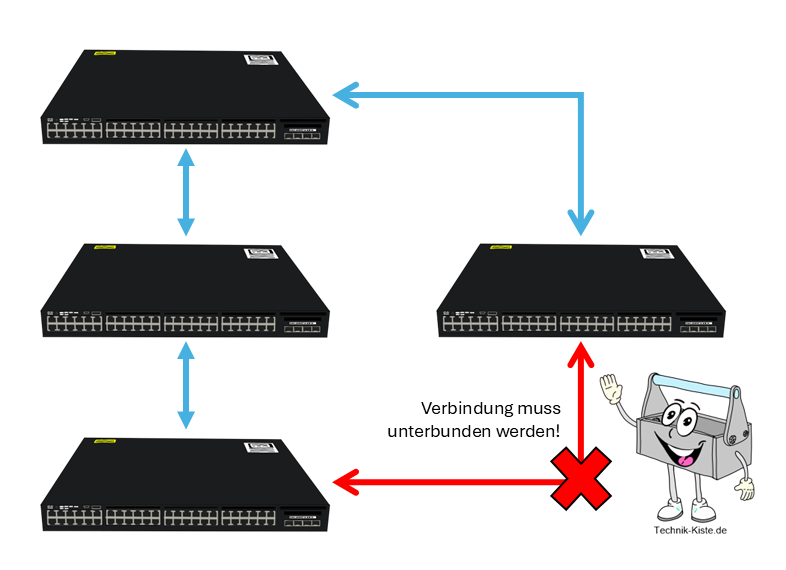

Schleifenbildung und Spanning Tree - Warum Netzwerkschleifen gefährlich sind

Schleifen entstehen, wenn zwei Switches über mehrere Pfade miteinander verbunden sind. Das wirkt zunächst wie „schöne Redundanz“, führt aber ohne Schutzmechanismen zu massiven Problemen. Broadcasts, Multicasts und unbekannte Unicasts zirkulieren endlos, die MAC-Tabellen „flattern“, und es kommt zu Broadcast-Stürmen – das Netzwerk wird praktisch unbenutzbar.

- Broadcast-Stürme: Ein einziges Broadcast-Paket vervielfacht sich, bis Links (Ports) und CPUs gesättigt sind.

- MAC-Instabilität: Ständig wechselnde Quellpfade verhindern korrektes Lernen; Frames landen am falschen Port.

- Duplizierte Frames: Anwendungen reagieren unvorhersehbar, Sessions brechen ab.

Bildung von Schleifen im Netzwerk. Quelle: Technik-Kiste.de

Bildung von Schleifen im Netzwerk. Quelle: Technik-Kiste.de

Spanning Tree Protocol (STP, IEEE 802.1D)

STP verhindert Schleifen, indem es aus dem physisch vermaschten Netz logisch einen Baum ohne Schleifen bildet. Ein Switch wird zur Root Bridge (Wurzel, von der aus der Baum wächst) gewählt. Alle anderen berechnen ihre besten Pfade dorthin. Überflüssige Pfade werden blockiert, bleiben aber als Reserve erhalten.

Stellt ein Switch eine Unterbrechung zu einem anderen Switch fest spricht man von einer Konvergenz. Diese ist der Prozess, in dem sich alle Switches auf eine einheitliche, schleifenfreie Topologie einigen und ihre Ports in die richtigen Zustände versetzen.

Kernkonzepte:

- Root Bridge: Zentrales Bezugssystem, gewählt über Bridge Priority + MAC.

- Pfadkosten: Geringste „Gesamtkosten“ bestimmen den aktiven Weg.

- BPDU (Bridge Protocol Data Unit): Steuer-Frames, mit denen Switches Topologieinformationen austauschen.

Port-Rollen (klassisch):

- Root Port: Bester Weg zur Root Bridge.

- Designated Port: Bevorzugter Port auf einem Segment.

- Non-Designated: Wird blockiert, um Schleifen zu verhindern.

Port-Zustände:

|

Zustand |

Leitet Daten? |

Lernt MAC? |

Sendet/empfängt BPDU? |

Typische Situation |

|

Disabled |

Nein |

Nein |

Nein |

Port administrativ down/physisch aus |

|

Blocking |

Nein |

Nein |

Empfängt |

Schleifenvermeidung, wartet auf bessere Info |

|

Listening |

Nein |

Nein |

Sendet und empfängt |

Topologieberechnung nach Änderung |

|

Learning |

Nein |

Ja |

Sendet und empfängt |

Baut MAC-Tabelle auf, noch kein Traffic |

|

Forwarding |

Ja |

Ja |

Sendet und empfängt |

Normalbetrieb |

Rapid Spanning Tree (RSTP, IEEE 802.1w)

RSTP beschleunigt die Konvergenz deutlich und ist abwärtskompatibel zu STP. Es fasst Zustände zusammen, führt neue Port-Rollen ein und erkennt Kantenports – die Edge Ports – für schnelles Aktivieren.

Port-Zustände:

|

Zustand |

Leitet Daten? |

Lernt MACs? |

Bemerkung |

|

Discarding |

Nein |

Nein |

Fasst Disabled, Blocking und Listening zusammen |

|

Learning |

Nein |

Ja |

Kurze Übergangsphase |

|

Forwarding |

Ja |

Ja |

Produktivbetrieb |

RSTP beschleunigt Übergänge (Sekundenbereich) durch Handshakes (Proposal/Agreement), Edge-Ports und vorab berechnete Alternate/Backup-Pfade.

Besonders sind die im RSTP bereits berechnete Ersatzpfade, die bei Ausfall sofort übernehmen. Diese werden als „Alternate/Backup“ bezeichnet. Durch Edge-Ports werden Wartezeiten für Clients verringert, da diese direkt aktiv werden.

Mehrinstanzen: MSTP (IEEE 802.1s) und PVST(+)

In VLAN-Umgebungen willst du oft unterschiedliche aktive Pfade je VLAN. Genau hier setzen Mehrinstanz-Varianten an.

MSTP:

- Instanzbündelung: Mehrere VLANs werden zu wenigen Spanning-Tree-Instanzen zusammengefasst.

- Skalierbarkeit: Weniger BPDUs und Rechenlast bei vielen VLANs.

- Lastverteilung: VLAN-Gruppen können über unterschiedliche aktive Pfade verteilt werden.

PVST/Rapid PVST+ (herstellerspezifisch):

Es wird eine Instanz pro VLAN (feinste Steuerung) erstellt, dafür ist eine höhere Last auf den Prozessoren. Dies ist nur sinnvoll, wenn gezieltes Load-Balancing pro VLAN benötigt wird.

Verbindungen zwischen Switches

Für eine stabile, leistungsfähige und flexible Verbindung zwischen Switches gibt es drei zentrale Konzepte:

- Link Aggregation: zur Bündelung von Bandbreite und Erhöhung der Ausfallsicherheit,

- Port Trunking: zur gleichzeitigen Übertragung mehrerer VLANs über eine Verbindung

- Channel Bundling: als Sammelbegriff oder konkrete Technik zur physischen Link-Bündelung.

Link Aggregation (LAG)

Sie beschreibt das Zusammenschalten mehrerer physischer Leitungen zu einem logischen Kanal. Ziel ist es, den Gesamtdurchsatz zwischen zwei Geräten zu erhöhen und gleichzeitig Redundanz zu schaffen:

Fällt eine Leitung aus, bleibt die Verbindung über die verbleibenden Links bestehen.

Die standardisierte Grundlage ist in IEEE 802.3ad beziehungsweise 802.1AX beschrieben.

Mithilfe von LACP (Link Aggregation Control Protocol) können die beteiligten Geräte die Bündelung automatisch aushandeln und Fehlkonfigurationen erkennen. Alternativ ist auch ein statischer Betrieb möglich, der allerdings eine identische Konfiguration auf beiden Seiten voraussetzt. Die Lastverteilung erfolgt in der Regel über Hashing-Mechanismen, die Merkmale wie Quell- und Ziel-MAC-Adressen, IP-Adressen oder auch Layer‑4‑Ports auswerten.

Für eine zuverlässige Funktion sollten alle beteiligten Ports identische Parameter wie Geschwindigkeit, Duplexmodus, MTU, VLAN‑Zugehörigkeit und Trunk‑Einstellungen aufweisen.

Port-Trunking

Während LAG für die physische Bündelung sorgt, kümmert sich Port Trunking um die logische Seite:

Es ermöglicht den Transport mehrerer VLANs über eine einzige physische oder aggregierte Verbindung. Realisiert wird dies über 802.1Q‑Tagging, bei dem VLAN‑Informationen direkt in den Ethernet‑Frame geschrieben werden.

Optional lässt sich ein sogenanntes Native VLAN ohne Tag konfigurieren – dies sollte jedoch auf beiden Seiten übereinstimmen oder bewusst deaktiviert werden, um Fehlleitungen zu vermeiden. Trunks kommen vor allem bei Uplinks zwischen Access- und Distribution-Switches zum Einsatz und lassen sich problemlos mit einer Link Aggregation kombinieren, sodass ein getaggter Port‑Channel entsteht, der sowohl mehr Bandbreite als auch Multi‑VLAN‑Fähigkeit bietet. Aus Sicherheits- und Stabilitätsgründen ist es empfehlenswert, nur die tatsächlich benötigten VLAN auf einem Trunk zuzulassen (VLAN‑Pruning), und Trunk-Ports an Endgeräten generell zu vermeiden.

Channel Bundling

Der Begriff Channel Bundling wird je nach Hersteller unterschiedlich verwendet. Bei Cisco etwa entspricht er den Konzepten „EtherChannel“ oder „Port‑Channel“, bei Juniper heißt es „Aggregated Ethernet (ae)“, bei HPE „Trunk“ oder „Link Aggregation“. Inhaltlich beschreibt es stets die logische Zusammenfassung mehrerer physischer Links – oft identisch zu LAG.

Manche Plattformen erweitern das Prinzip um L3‑Port‑Channels, bei denen die Aggregation auf gerouteten Interfaces erfolgt, oder um Multi‑Chassis‑Lösungen (MC‑LAG/MLAG), bei denen ein Kanal über zwei separate Switches verteilt wird. Letzteres erhöht nicht nur die Bandbreite, sondern bietet auch Geräte‑Redundanz ohne blockierte Links im Spanning‑Tree.

Kombination

In der Praxis lassen sich Link Aggregation und Port Trunking optimal kombinieren: Zunächst werden die physisch vorhandenen Leitungen gebündelt, anschließend wird dieser logische Kanal als 802.1Q‑Trunk konfiguriert, um mehrere VLANs gleichzeitig zu übertragen. So erreicht man eine hohe Bandbreite, Redundanz und flexible Segmentierung in einem. Dabei bleibt Spanning Tree einfach zu handhaben, da er den gesamten Port‑Channel als einen einzigen Link betrachtet. Für hochverfügbare Szenarien bietet sich MLAG an, das den Single Point of Failure eines einzelnen Switches eliminiert.

Für den Betrieb empfiehlt es sich, klare Strukturen und konsistente Konfigurationen zu pflegen: VLAN‑IDs, Native‑VLAN‑Einstellungen, zulässige VLAN‑Listen und LACP‑Modi müssen auf beiden Seiten übereinstimmen. Eine saubere Trennung von Management- und Nutzdatenverkehr, die bewusste Festlegung der Root‑Switches im Spanning‑Tree sowie Monitoring von LACP‑Nachbarschaften und Hash‑Verteilungen helfen, Fehler frühzeitig zu erkennen. Treten dennoch Probleme auf – etwa ungleich verteilte Last oder unerwartetes untagged Traffic – lohnt sich ein Blick auf die Hash‑Methoden, dominierende Einzel‑Flows oder mögliche VLAN‑Mismatches.